Введение в DevSecOps: Интеграция безопасности в CI/CD

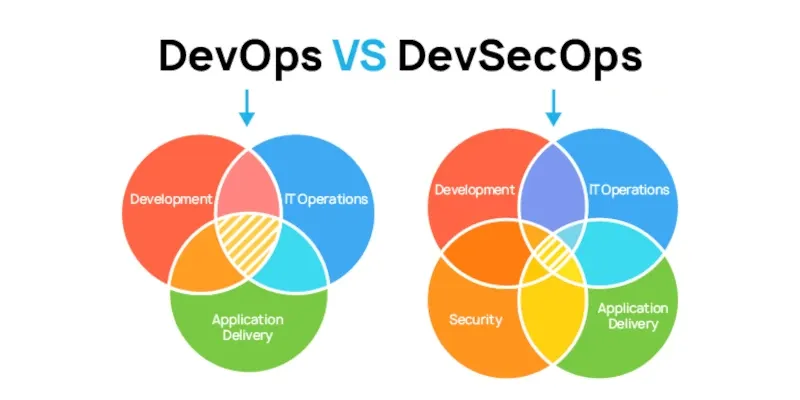

В современном мире разработки программного обеспечения скорость доставки продуктов на рынок играет критически важную роль. Однако погоня за скоростью не должна происходить в ущерб безопасности. DevSecOps представляет собой эволюцию DevOps, которая интегрирует практики безопасности непосредственно в процессы разработки и развертывания, делая безопасность неотъемлемой частью жизненного цикла разработки программного обеспечения.

Что такое DevSecOps

DevSecOps — это методология, которая объединяет разработку (Development), безопасность (Security) и операции (Operations) в единый непрерывный процесс. Основная идея заключается в том, что безопасность должна быть встроена в каждый этап разработки, а не добавлена в конце как отдельный слой.

Традиционный подход к безопасности предполагал проведение аудита безопасности на финальных этапах разработки, что часто приводило к обнаружению критических уязвимостей незадолго до релиза. DevSecOps меняет эту парадигму, делая безопасность ответственностью всей команды с самого начала проекта.

Основные принципы DevSecOps

Сдвиг влево (Shift Left)

Принцип “сдвига влево” означает перенос практик безопасности на максимально ранние этапы разработки. Вместо тестирования безопасности в конце цикла разработки, проверки безопасности начинаются уже на этапе написания кода. Это позволяет выявлять и устранять уязвимости до того, как они попадут в production среду, значительно снижая стоимость их исправления.

Автоматизация безопасности

Ручные процессы проверки безопасности не могут поспевать за скоростью современной разработки. DevSecOps требует автоматизации всех возможных проверок безопасности, интеграции их в CI/CD пайплайны и обеспечения непрерывного мониторинга. Автоматизация позволяет проводить проверки безопасности при каждом коммите, не замедляя процесс разработки.

Культура совместной ответственности

В DevSecOps безопасность становится ответственностью не только специалистов по информационной безопасности, но и всех участников команды — разработчиков, тестировщиков, DevOps-инженеров. Это требует изменения культуры и мышления, а также обучения команды основам безопасной разработки.

Непрерывный мониторинг и обратная связь

DevSecOps предполагает непрерывный мониторинг безопасности приложений как в процессе разработки, так и в production среде. Быстрая обратная связь позволяет команде оперативно реагировать на возникающие угрозы и совершенствовать процессы безопасности.

Инструменты статического анализа кода (SAST)

Static Application Security Testing (SAST) — это методология анализа исходного кода приложения без его выполнения. SAST инструменты сканируют код на предмет потенциальных уязвимостей, таких как SQL-инъекции, межсайтовый скриптинг (XSS), переполнения буферов и других распространенных проблем безопасности.

Преимущества SAST

SAST инструменты могут быть легко интегрированы в процесс разработки и запускаться автоматически при каждом коммите или сборке. Они обеспечивают быструю обратную связь разработчикам, позволяя исправлять уязвимости на самых ранних этапах. Кроме того, статический анализ покрывает 100% кода приложения, включая редко выполняемые ветки.

Популярные SAST решения

SonarQube является одним из наиболее популярных open-source решений для статического анализа кода. Он поддерживает множество языков программирования и может быть легко интегрирован в различные CI/CD системы. Checkmarx и Veracode представляют собой коммерческие решения корпоративного уровня с расширенными возможностями анализа и отчетности.

CodeQL от GitHub предоставляет мощные возможности семантического анализа кода и позволяет создавать пользовательские правила для поиска специфических паттернов уязвимостей. Semgrep — это современный инструмент, который использует простой синтаксис для создания правил анализа и может быть легко настроен под специфические требования проекта.

Интеграция SAST в CI/CD

Для эффективной интеграции SAST инструментов в CI/CD пайплайн необходимо настроить их запуск на соответствующих этапах. Обычно статический анализ выполняется после стадии компиляции, но до развертывания в тестовую среду. Важно настроить систему так, чтобы сборка прерывалась при обнаружении критических уязвимостей, но при этом не блокировала разработку из-за незначительных предупреждений.

Инструменты динамического анализа (DAST)

Dynamic Application Security Testing (DAST) — это методология тестирования безопасности работающего приложения путем отправки различных входных данных и анализа ответов. DAST инструменты имитируют атаки злоумышленников, не имея доступа к исходному коду приложения.

Преимущества DAST

DAST тестирование проводится на работающем приложении в условиях, максимально приближенных к production среде, что позволяет выявлять уязвимости, которые могут проявиться только во время выполнения. Этот подход особенно эффективен для обнаружения проблем конфигурации, уязвимостей веб-сервера и проблем аутентификации и авторизации.

Ключевые DAST инструменты

OWASP ZAP (Zed Attack Proxy) является популярным open-source инструментом для динамического тестирования веб-приложений. Он может работать как в автоматическом, так и в интерактивном режиме, предоставляя детальные отчеты об обнаруженных уязвимостях. Burp Suite Professional предлагает расширенные возможности для ручного и автоматизированного тестирования безопасности веб-приложений.

Nessus и Rapid7 AppSpider представляют собой коммерческие решения корпоративного уровня с возможностями сканирования больших и сложных веб-приложений. Acunetix специализируется на автоматизированном сканировании веб-приложений и может быть легко интегрирован в CI/CD пайплайны.

Интеграция DAST в процесс разработки

DAST тестирование обычно выполняется на стадии интеграционного тестирования или в staging среде, когда приложение полностью развернуто и функционально. Важно обеспечить стабильную тестовую среду с репрезентативными данными для получения точных результатов сканирования. Автоматизация DAST тестирования может быть реализована через API инструментов или специализированные плагины для CI/CD систем.

Примеры внедрения безопасности на ранних этапах

Безопасное программирование с самого начала

Внедрение практик безопасного программирования начинается с обучения команды разработчиков основным принципам написания безопасного кода. Это включает понимание наиболее распространенных уязвимостей из списка OWASP Top 10, изучение безопасных паттернов кодирования для используемых технологий и фреймворков.

Команды должны использовать современные IDE с плагинами для анализа безопасности кода в реальном времени. Например, плагины SonarLint или Checkmarx могут предупреждать разработчиков о потенциальных проблемах безопасности еще на этапе написания кода, до коммита в репозиторий.

Автоматизированные проверки в Git хуках

Pre-commit хуки позволяют выполнять автоматические проверки безопасности перед каждым коммитом в репозиторий. Можно настроить запуск lightweight статических анализаторов, проверку секретов в коде (например, с помощью инструментов git-secrets или TruffleHog), а также валидацию соответствия кода установленным политикам безопасности.

Пример настройки pre-commit хука может включать запуск быстрых проверок синтаксиса, поиск потенциальных SQL-инъекций в коде, проверку наличия жестко заданных паролей или API ключей. Это позволяет предотвратить попадание небезопасного кода в основную ветку разработки.

Управление зависимостями и контейнерами

Современные приложения широко используют внешние библиотеки и зависимости, которые могут содержать известные уязвимости. Инструменты вроде OWASP Dependency-Check, Snyk, или GitHub Dependabot могут автоматически сканировать зависимости проекта и предупреждать о наличии уязвимых компонентов.

Для контейнеризированных приложений необходимо сканировать Docker образы на предмет уязвимостей операционной системы и установленных пакетов. Инструменты как Clair, Trivy, или Anchore могут быть интегрированы в процесс сборки контейнеров для автоматической проверки безопасности образов перед их развертыванием.

Пример CI/CD пайплайна с интегрированной безопасностью

Эффективный DevSecOps пайплайн может включать следующие этапы: на стадии сборки выполняется статический анализ кода и проверка зависимостей, создание и сканирование Docker образов на уязвимости. На этапе тестирования запускаются автоматизированные тесты безопасности, включая DAST сканирование развернутого приложения.

Перед развертыванием в production выполняется финальная проверка конфигурации безопасности, сканирование инфраструктуры и валидация соответствия политикам безопасности. После развертывания активируется непрерывный мониторинг безопасности и система alerting для быстрого реагирования на инциденты.

Преимущества DevSecOps

Снижение затрат на исправление уязвимостей

Исследования показывают, что стоимость исправления уязвимости экспоненциально возрастает с каждым этапом жизненного цикла разработки. Уязвимость, обнаруженная на этапе кодирования, может быть исправлена за минуты, в то время как исправление той же проблемы в production среде может потребовать часов работы команды и значительных затрат на координацию релиза.

Повышение качества и надежности продукта

Интеграция проверок безопасности в процесс разработки способствует общему повышению качества кода. Разработчики становятся более осведомленными о потенциальных проблемах безопасности и начинают писать более надежный и качественный код с самого начала.

Ускорение вывода продукта на рынок

Парадоксально, но добавление дополнительных проверок безопасности может фактически ускорить процесс разработки за счет предотвращения дорогостоящих переделок на поздних этапах и снижения количества критических инцидентов в production среде.

Вызовы и решения при внедрении DevSecOps

Сопротивление изменениям

Одним из основных препятствий при внедрении DevSecOps является сопротивление команды изменениям в устоявшихся процессах. Решение заключается в постепенном внедрении практик, обучении команды и демонстрации конкретных преимуществ новых подходов через pilot проекты.

Избыток ложных срабатываний

Инструменты автоматического анализа безопасности могут генерировать большое количество ложных срабатываний, что может привести к “усталости от алертов” и игнорированию реальных проблем. Важно правильно настроить инструменты, создать процессы триажа результатов и постепенно улучшать качество правил анализа.

Интеграция различных инструментов

Современная экосистема DevSecOps включает множество специализированных инструментов, интеграция которых может быть сложной задачей. Использование платформ управления безопасностью приложений (Application Security Orchestration и Correlation) или разработка собственных скриптов интеграции может помочь в создании единого рабочего процесса.

Заключение

DevSecOps представляет собой естественную эволюцию DevOps практик, отвечающую современным требованиям к безопасности программного обеспечения. Успешное внедрение DevSecOps требует не только технических изменений в процессах и инструментах, но и культурной трансформации команды.

Начинать внедрение DevSecOps следует с малых шагов: интеграции базовых инструментов статического анализа, обучения команды основам безопасной разработки и постепенного расширения автоматизированных проверок. Ключевым фактором успеха является поддержка руководства, готовность команды к изменениям и системный подход к внедрению новых практик.

Инвестиции в DevSecOps окупаются через снижение количества инцидентов безопасности, ускорение процессов разработки и повышение доверия клиентов к продукту. В долгосрочной перспективе организации, успешно внедрившие DevSecOps, получают конкурентное преимущество за счет способности быстро и безопасно доставлять качественные продукты на рынок.